Apresentação do Elastic SIEM

A solução Elastic SIEM mencionada neste post agora se chama Elastic Security. A solução Elastic Security mais ampla oferece SIEM, segurança de endpoint, detecção de ameaças, monitoramento de nuvem e muito mais. Se estiver procurando informações específicas sobre o Elastic Security para casos de uso de SIEM, acesse a nossa página sobre SIEM.

Estamos empolgados em anunciar a chegada do Elastic SIEM — o primeiro grande passo para construir nossa visão do que deveria ser um SIEM. O lançamento do Elastic SIEM aproveita a pujança e o sucesso que o Elastic Stack já conquistou no mercado de análise de segurança. O lançamento inicial do Elastic SIEM apresenta um novo conjunto de integrações de dados para casos de uso de segurança e um novo aplicativo dedicado no Kibana que permite aos especialistas em segurança investigar e selecionar fluxos de trabalho de segurança de rede e host comuns de maneira otimizada.

E mais! Ele está disponível gratuitamente aos nossos usuários como parte da nossa distribuição padrão. O Elastic SIEM está sendo lançado como beta na versão 7.2 do Elastic Stack e está disponível imediatamente no Elasticsearch Service via Elastic Cloud ou para download.

Uma viagem que começou há alguns anos

No espaço de alguns anos, o Elastic Stack se tornou uma opção popular junto aos especialistas em segurança para proteger seus sistemas e dados contra ameaças cibernéticas. O Bell Canada e o Slack usam o Elastic Stack para análise de segurança. O Cisco Talos tem o Elasticsearch no núcleo de seu programa de detecção de ameaças. O OmniSOC, um centro de operações de ciberssegurança compartilhado construído pela Big Ten Academic Alliance, e o Oak Ridge National Laboratory optaram por usar o Elastic Stack como núcleo de suas soluções SIEM. E vimos projetos open source como RockNSM, HELK e outros se formarem em torno do Elastic Stack para oferecer suporte aos operadores de segurança.

Estávamos empolgados em ver como o Elastic Stack era uma excelente solução para os dados de segurança. Estávamos inspirados pela comunidade que se formou em torno desses casos de uso e investimos na criação de recursos fundamentais para melhor servir a ela — assim como fizemos para outras soluções, por exemplo, logs e APM. A partir da coleta de informações e eventos de segurança, expandimos o conjunto de dados de segurança baseados em host que coletamos com o Filebeat, o Winlogbeat e o Auditbeat. Também expandimos o alcance da coleta de eventos de segurança baseada em rede adicionando integrações com o monitoramento de redes e os sistemas de detecção de invasões (IDSs) conhecidos, como Bro/Zeek e Suricata.

À medida que ampliamos o conjunto de integrações de dados, percebemos como é importante ter uma maneira comum de representar os dados em diferentes fontes. Passamos os últimos 18 meses, juntamente com a nossa comunidade e parceiros, desenvolvendo o Elastic Common Schema (ECS) — uma especificação de mapeamento de campo extensível que facilita a normalização de dados de fontes distintas para permitir correlação, pesquisa e análise entre fontes.

Com métodos fáceis de coletar inúmeras fontes de dados de segurança e um esquema comum para armazená-las, o próximo passo evidente em nossa jornada foi criar uma interface de usuário que juntasse todas essas peças em um único lugar e proporcionasse uma experiência de usuário adaptada às necessidades dos especialistas em segurança.

Conheça o Elastic SIEM!

Apresentação do Elastic SIEM

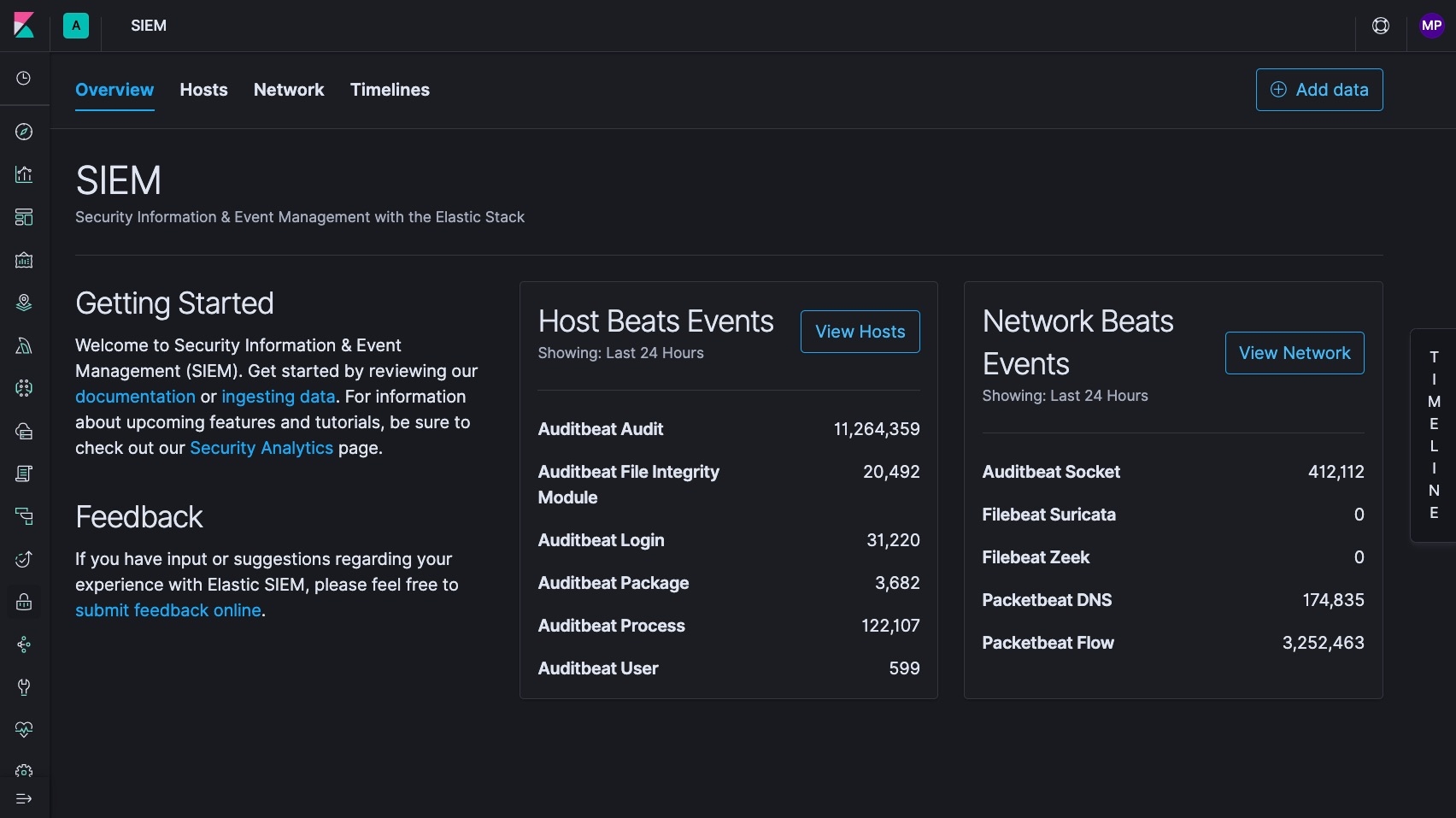

No núcleo do Elastic SIEM está o novo aplicativo SIEM, um espaço de trabalho interativo para equipes de segurança selecionarem eventos e executarem investigações iniciais. Seu recurso Timeline Event Viewer permite aos analistas reunir e armazenar provas de um ataque, identificar e anotar eventos relevantes e comentar e compartilhar suas constatações, tudo a partir do Kibana — permitindo trabalhar facilmente com quaisquer dados que sigam o formato ECS.

O Kibana sempre foi um espaço maravilhoso para as equipes de segurança visualizarem, pesquisarem e filtrarem os dados de segurança. O aplicativo Elastic SIEM assume todos os aspectos que as equipes de segurança adoram sobre o Kibana — interatividade, pesquisa ad hoc e detalhamentos responsivos — e reúne tudo isso para proporcionar uma experiência intuitiva em produtos alinhada aos fluxos de trabalho de SOC comuns.

O aplicativo SIEM permite a análise de eventos de segurança relacionados ao host e à rede como parte de investigações de alerta ou detecção interativa de ameaças, incluindo:

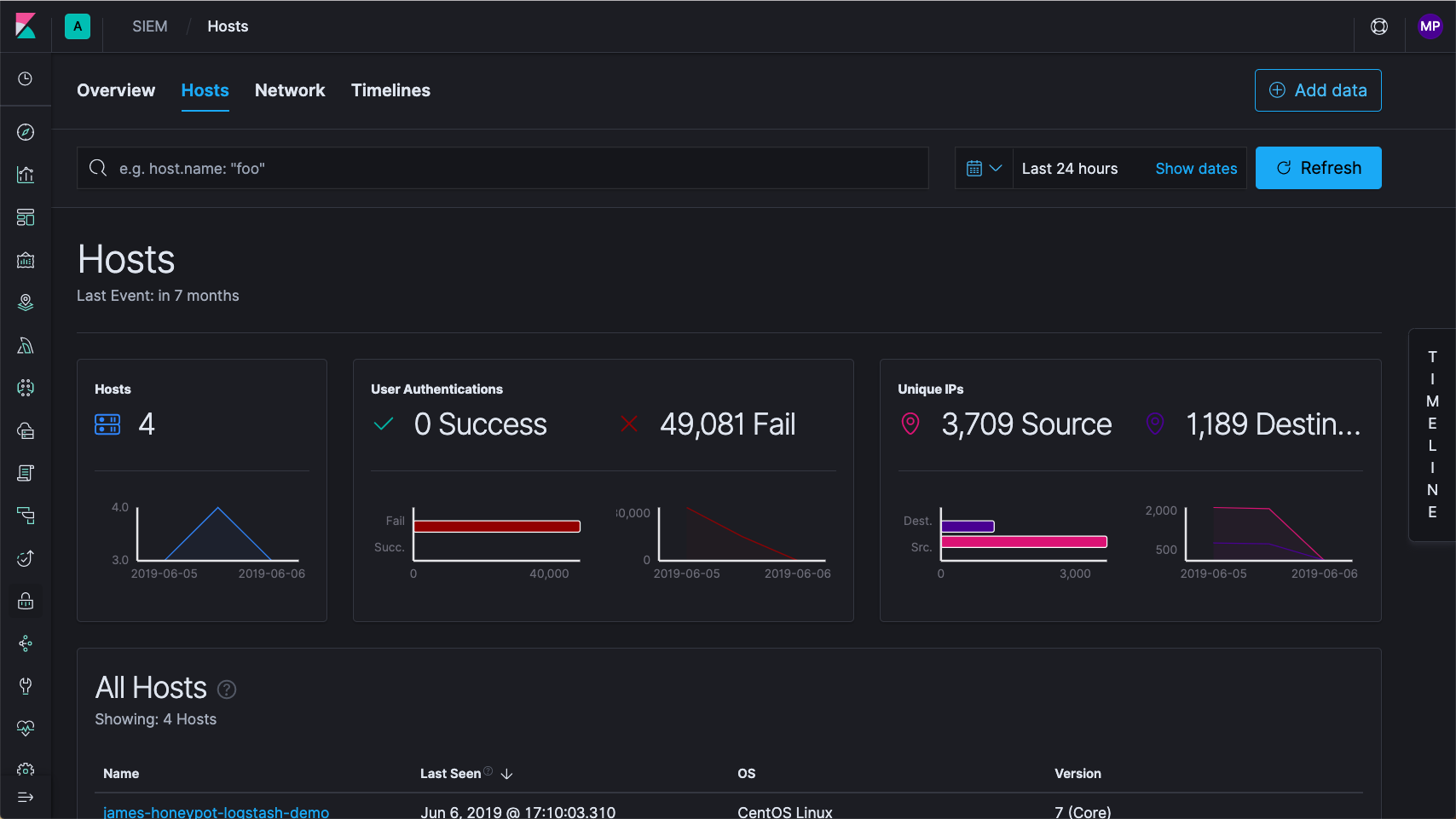

Análise de eventos de segurança de host

Como complemento à biblioteca extensiva de visualizações e painéis que já existem no Kibana, a visualização Hosts no aplicativo SIEM fornece métricas cruciais relativas a eventos de segurança relacionados a host, além de um conjunto de tabelas que permitem a interação com o Timeline Event Viewer. A versão 7.2 também fornece nova coleta de dados baseados em host com suporte ao Sysmon no Winlogbeat.

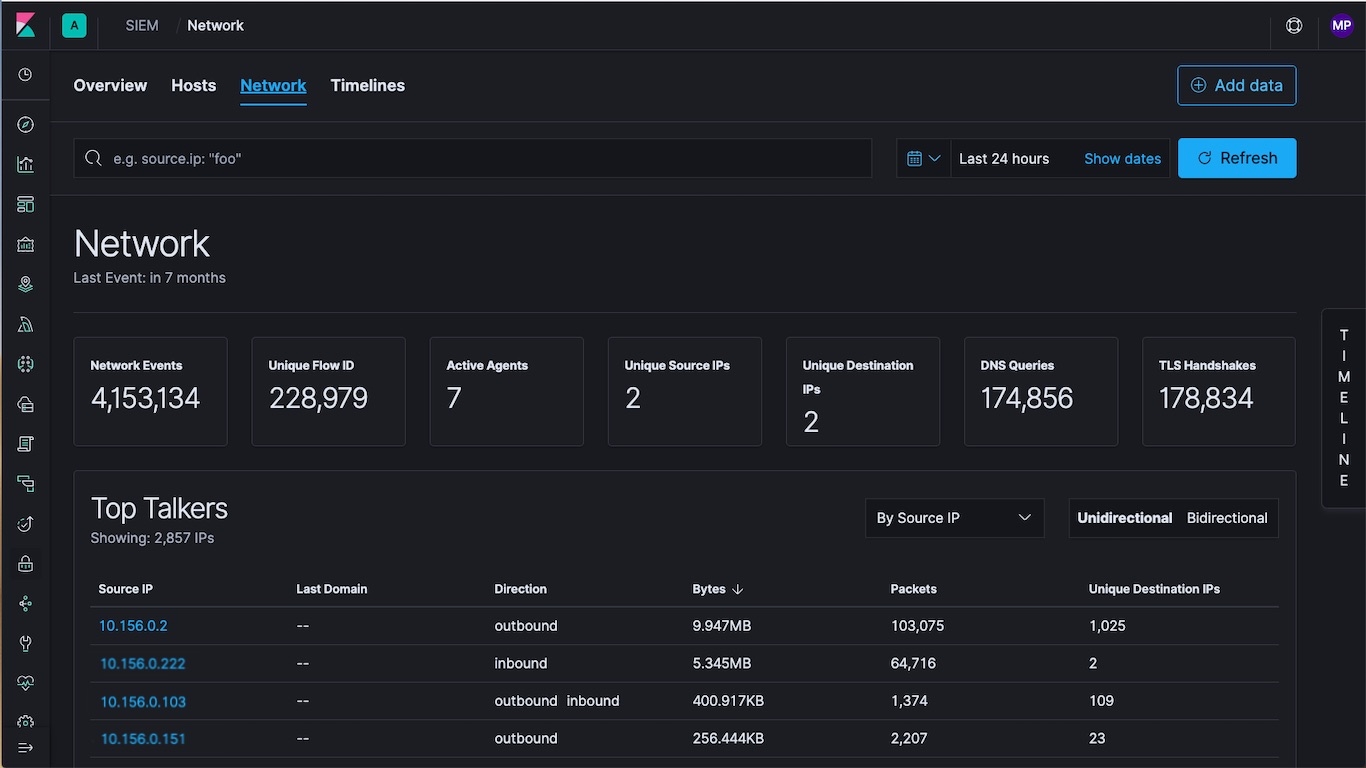

Análise de eventos de segurança de rede

Da mesma maneira, a visualização Network informa aos analistas sobre métricas de atividade de rede cruciais, facilita o enriquecimento de tempo de investigação e fornece tabelas de eventos de rede que possibilitam a interação com o Timeline Event Viewer. Também estamos incluindo o suporte aos firewalls Cisco ASA e Palo Alto na versão 7.2.

Timeline Event Viewer

Este é o espaço de trabalho colaborativo para investigações ou detecção de ameaças que permite aos analistas arrastar facilmente os objetos de interesse para o Timeline Event Viewer e assim criar exatamente o filtro de consulta de que precisam para atingir a parte inferior de um alerta. Durante a investigação, os analistas podem identificar e anotar eventos individuais, além de poder adicionar anotações para descrever as etapas envolvidas durante a investigação. O autosalvamento garante que os resultados da investigação estejam disponíveis para as equipes de resposta a incidentes.

A jornada continua

Na Elastic, nos esforçamos para sermos rápidos, lançarmos com frequência e fornecermos um fluxo constante de valor aos nossos usuários. Acreditamos que o Elastic SIEM é um primeiro grande passo em direção à nossa visão do que deveria ser o SIEM, e os comentários antecipados de nossa comunidade de usuários e parceiros são muito positivos.

Nosso ecossistema de parceiros, incluindo os integrantes de sistemas globais, também viu os usuários implementarem o Elastic Stack de forma natural para casos de uso do SIEM.

“A nova função de SIEM da Elastic está melhorando nossa habilidade de facilitar a visibilidade de segurança e construir soluções de segurança de ponta a ponta e ampliáveis para os clientes no Elastic Stack”, conta Greg Baker, Vice-Presidente e Gerente Geral de Cyber Digital na Optiv, uma integradora de soluções de segurança e parceira recomendada da Elastic. “Será um prazer continuar a auxiliar os clientes que precisam desses recursos nessa parceria de longa data com a Elastic.”

Esse é um grande marco em nossa jornada da segurança, e estamos empolgados em continuar avançando. Recursos como regras de detecção SIEM, análise de usuário, integração de inteligência de ameaças e mais fontes de dados estão todos identificados em nossa programação. E podemos dizer com segurança que continuaremos fazendo as coisas do jeito da Elastic, e que vamos adaptar e mudar os limites e as definições tradicionais do SIEM para ajudar você a proteger seus dados, aplicativos e infraestrutura de rede.

Comece hoje mesmo!

Para começar, prepare um cluster no Elasticsearch Service ou instale a versão mais recente do Elastic Stack. Já tem dados ECS no Elasticsearch? Basta atualizar seus clusters para a versão 7.2 e experimentar o Elastic SIEM.

Para simplificar sua jornada introdutória, temos material excelente para você começar: