Simplifiez le modèle Zero Trust grâce à une approche centrée sur les données.

Le modèle Zero Trust transforme la manière dont les organisations protègent leurs données, leurs utilisateurs et leurs systèmes dans un environnement de cybersécurité de plus en plus complexe. Elastic connecte les données à travers les systèmes et les environnements pour offrir une visibilité unifiée et des analyses adaptées au modèle Zero Trust.

Découvrez comment les secteurs de la finance, de la santé et les institutions publiques utilisent Elastic pour mettre en œuvre des stratégies Zero Trust et bénéficier d’une vision complète des menaces en matière de cybersécurité.

Avantages d’une architecture Zero Trust unifiée avec Elastic

Témoignage client

Comment une agence fédérale américaine a atteint une cyberdéfense Zero Trust avec Elastic

Une grande agence fédérale a modernisé ses opérations de cybersécurité en plaçant la plateforme Elasticsearch au cœur de sa stratégie Zero Trust. Résultats obtenus :

- Coûts réduits en tirant parti de la plateforme cloud agréée FedRAMP d'Elastic

- Productivité accrue des analystes grâce aux alertes et à l’automatisation pilotées par l’IA

- Atténuation renforcée des risques grâce à la détection des menaces en temps réel et à une réponse rapide

- Conformité facilitée avec les exigences de l’OMB, de la CISA et d’autres instances fédérales

Ressources Elastic sur le Zero Trust

Livre blanc

Votre stratégie Zero Trust comprend-elle une couche unifiée d'accès aux données ?

FAQ sur le modèle Zero Trust

Zero Trust est un cadre de sécurité moderne fondé sur le principe « ne jamais faire confiance, toujours vérifier ». Les utilisateurs et les appareils ne sont jamais considérés comme fiables par défaut, qu’ils soient à l’intérieur ou à l’extérieur du périmètre réseau. Chaque demande d’accès doit être vérifiée et authentifiée en continu, avant d’être autorisée ou maintenue.

Aujourd’hui, le modèle Zero Trust est essentiel face à la sophistication des menaces, aux risques internes et à la croissance des environnements cloud hybrides. De nombreuses organisations — y compris le gouvernement fédéral des États-Unis — sont désormais tenues d’adopter des architectures Zero Trust.

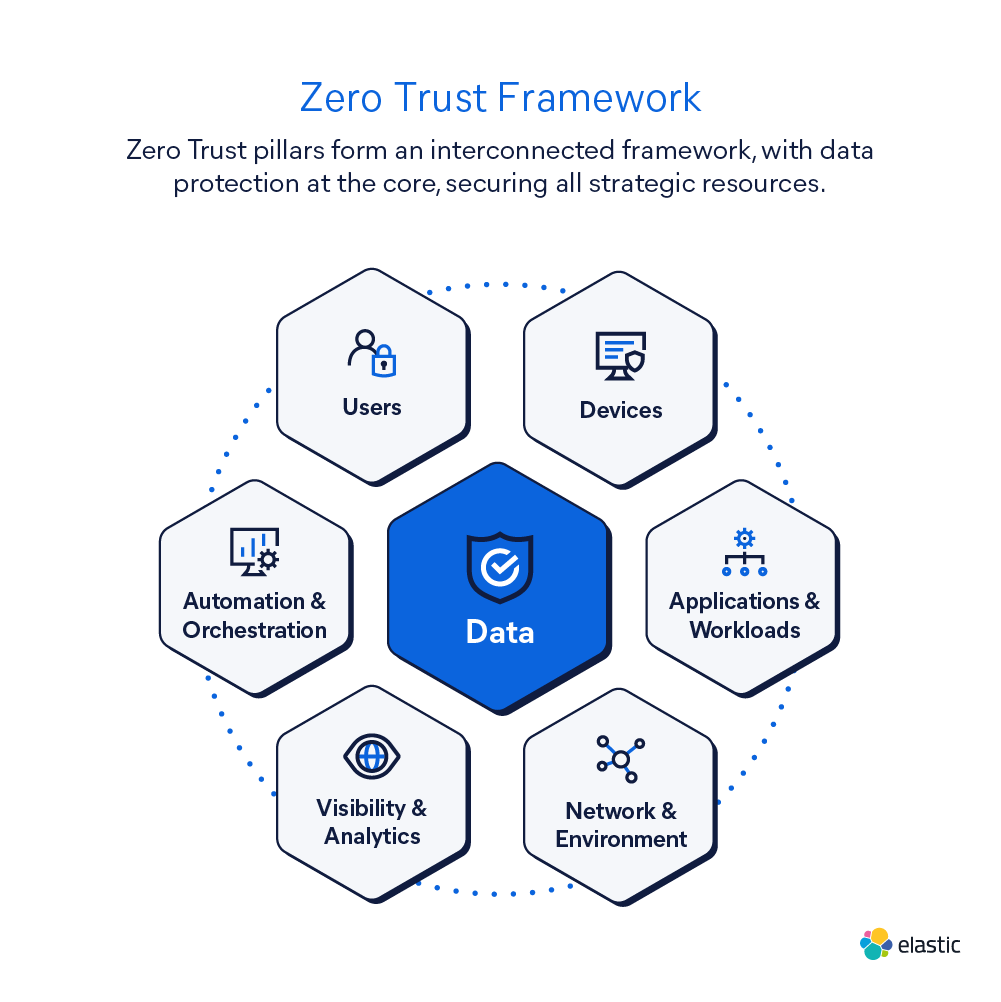

Le modèle Zero Trust nécessite d'orchestrer les risques à travers plusieurs piliers : identité, appareil, réseau, application et données. Cela devient complexe lorsque les informations sont enfermées dans des outils cloisonnés.

Elastic simplifie la mise en œuvre du modèle Zero Trust grâce à une approche de maillage de données qui unifie les données issues de tous les domaines sur une plateforme sécurisée unique. Cela permet aux organisations d’ingérer, d’analyser et de réagir aux menaces de manière fluide — tout en restant compatibles avec les systèmes existants.

La majorité des cadres Zero Trust reposent sur trois principes fondamentaux :

- Vérification continue – chaque demande d’accès doit être systématiquement validée.

- Accès à privilèges minimaux – accorder uniquement les autorisations strictement nécessaires.

- Supposer une compromission – concevoir la sécurité comme si l’attaque avait déjà eu lieu.

Parmi les principes élargis figurent l’accès basé sur l’identité, l’authentification multifacteur (MFA), la microsegmentation et la surveillance continue.

Le modèle Zero Trust va au-delà de la sécurité périmétrique, qui repose sur les pare-feux et une confiance implicite. Les modèles traditionnels ne peuvent empêcher les déplacements latéraux des attaquants ni les menaces internes.

En adoptant le modèle Zero Trust, les organisations bénéficient des avantages suivants :

- Réduction du risque de violations grâce à une vérification continue

- Une protection adaptée aux équipes hybrides et distantes, quels que soient les appareils et les emplacements

- Une réponse plus rapide face aux cybermenaces avancées

- Une meilleure efficacité opérationnelle grâce à un cadre de sécurité unifié remplaçant des outils disparates

Le modèle Zero Trust permet une défense proactive et adaptative qui fait gagner du temps aux équipes sécurité et s’adapte à la complexité des environnements IT modernes.