¿Qué es la seguridad de datos?

Definición de seguridad de los datos

La seguridad de los datos es el proceso a través del cual una organización protege su información digital del acceso no autorizado, uso, modificación, daño, explotación, pérdida y robo. Es un componente esencial de la ciberseguridad que involucra la implementación de herramientas y medidas para asegurar la confidencialidad, integridad y disponibilidad de los datos.

Dado que las amenazas cibernéticas continúan evolucionando y multiplicándose en todo el mundo, la protección de los datos es crucial. Las organizaciones necesitan la seguridad de los datos para proteger los datos corporativos y de los clientes, la propiedad intelectual, la información financiera y otros activos digitales valiosos frente a ataques.

Los tipos comunes de datos confidenciales que requieren medidas de seguridad incluyen lo siguiente:

- Información de identificación personal (PII), incluidos nombres, direcciones, números de teléfono, números de seguridad social y fechas de nacimiento

- Datos financieros, incluidos números de cuenta bancaria e información de tarjetas de crédito

- Propiedad intelectual, incluidas patentes, secretos comerciales y material de derechos de autor y marca registrada

- Información médica, como historia clínica, datos del paciente e información sobre medicación

- Información comercial confidencial, incluidos datos de ventas y precios, y planificación estratégica

¿Por qué es importante la seguridad de los datos?

Una seguridad de los datos inadecuada puede traer consecuencias graves, tanto financieras como en la reputación. Las organizaciones están expuestas a responsabilidad jurídica y pérdidas financieras potencialmente devastadoras. Las filtraciones de alta visibilidad pueden significar un daño en la percepción de la marca, lo que resulta en la pérdida de la confianza del cliente.

Solo en la última década, las filtraciones de datos han afectado a muchas de las empresas más prominentes del mundo. Las vulneraciones de seguridad de los datos se han dirigido a gigantes como Apple, Meta, Twitter y más, destacando la necesidad de protección de los datos de forma generalizada. En 2021, una filtración de datos en T-Mobile afectó a aproximadamente 77 millones de personas; los datos de los clientes se publicaron en un conocido foro de ciberdelincuentes, y el acuerdo ascendió a USD 350 millones.1 Las tendencias de seguridad de los datos actuales apuntan a reducir el impacto (y el costo) de las vulneraciones de seguridad.

Tipos de medidas de seguridad de los datos

Existen varios tipos comunes de medidas de seguridad de los datos que las organizaciones implementan para proteger sus datos confidenciales. En términos generales, incluyen lo siguiente:

- Encriptación

La encriptación es el proceso de convertir los datos a un formato codificado que solo pueden leer y descifrar partes autorizadas con una contraseña o clave secreta. El objetivo es lograr que sea casi imposible para los actores malintencionados acceder a información confidencial, incluso si logran vulnerar las medidas de seguridad que la protegen. - Controles de acceso

Los controles de acceso son medidas que pueden tomar las organizaciones para garantizar que solo aquellos debidamente autorizados a acceder a ciertos niveles datos y recursos puedan hacerlo. Los métodos de autenticación y verificación de usuarios pueden incluir contraseñas, PIN, datos biométricos y tokens de seguridad. - Firewalls

Los firewalls son mecanismos de seguridad de red que monitorean y controlan el tráfico entrante y saliente, y protegen al sistema frente a daños. Al filtrar el tráfico no autorizado, los firewalls ayudan a evitar que los hackers y otros ciberdelincuentes obtengan acceso a los datos de una organización. - Software antivirus

El software antivirus está diseñado para detectar, eliminar y poner en cuarentena malware, virus y otros softwares malicioso que amenazan comprometer la seguridad de tus sistemas y datos.

Requisitos legales y normativos

Las medidas de seguridad de datos sólidas ayudan a proteger contra amenazas cibernéticas que pueden llevar a vulneraciones, incluidos ataques de hackeo, phishing, ransomware y malware. También pueden asegurar el cumplimiento con un conjunto de requisitos legales y normativos en constante evolución en todas las industrias y el mundo, entre ellos:

- El Reglamento General de Protección de Datos (GDPR) de Europa

- La Ley de Protección del Consumidor de California (CCPA)

- La Ley de Portabilidad y Responsabilidad de los Seguros Médicos (HIPAA)

- El Estándar de Seguridad de Datos de la Industria de las Tarjetas de Pago (PCI DSS)

No respetar la normativa puede resultar en multas elevadas, sanciones jurídicas y pérdida de la confianza. Invertir en la seguridad de datos efectiva no solo se trata de marcar casillas, sino de proteger los activos más valiosos de tu organización para el futuro. La solución ideal satisfará tanto tus necesidades de seguridad generales como los requisitos de cumplimiento.

Mejores prácticas para la seguridad de datos

Una estrategia de seguridad de datos integral involucra desplegar varias herramientas, tecnologías y procesos. También suelen usarse soluciones avanzadas como encriptación de datos, enmascaramiento, redacción y borrado.

El primer paso es identificar y clasificar los datos confidenciales de tu organización. Luego, establece una política clara de gobernanza de datos que defina criterios de acceso y uso adecuado. Una vez que conozcas bien tus datos críticos (incluido dónde se encuentran, quiénes tienen acceso a ellos, para qué pueden usarlos y por qué), estarás mucho mejor posicionado para implementar soluciones de seguridad.

También es importante recordar que, a veces, las amenazas son internas. Sea intencional o no, el error humano es frecuentemente el culpable de vulneraciones y filtraciones de datos bochornosas. Esto hace que la capacitación rigurosa de los empleados sea obligatoria.

Desde una perspectiva de ciberseguridad, estas son algunas mejores prácticas para la seguridad de datos esenciales que recomendamos adoptar:

Gestión de eventos e información de seguridad (SIEM)

La gestión de eventos e información de seguridad (SIEM) es una solución de ciberseguridad utilizada para detectar y responder a las amenazas dentro de una organización. Una plataforma SIEM funciona mediante la recopilación de datos de logs y eventos, y proporciona a los analistas de seguridad una visión integral del entorno de IT.

Seguridad de endpoint

La seguridad de endpoint es la práctica de proteger los dispositivos que se conectan a una red, como computadoras portátiles, servidores y dispositivos móviles, con el objetivo de prevenir el ransomware y malware, detectar amenazas avanzadas y equipar a los responsables de responder con contexto de investigación vital.

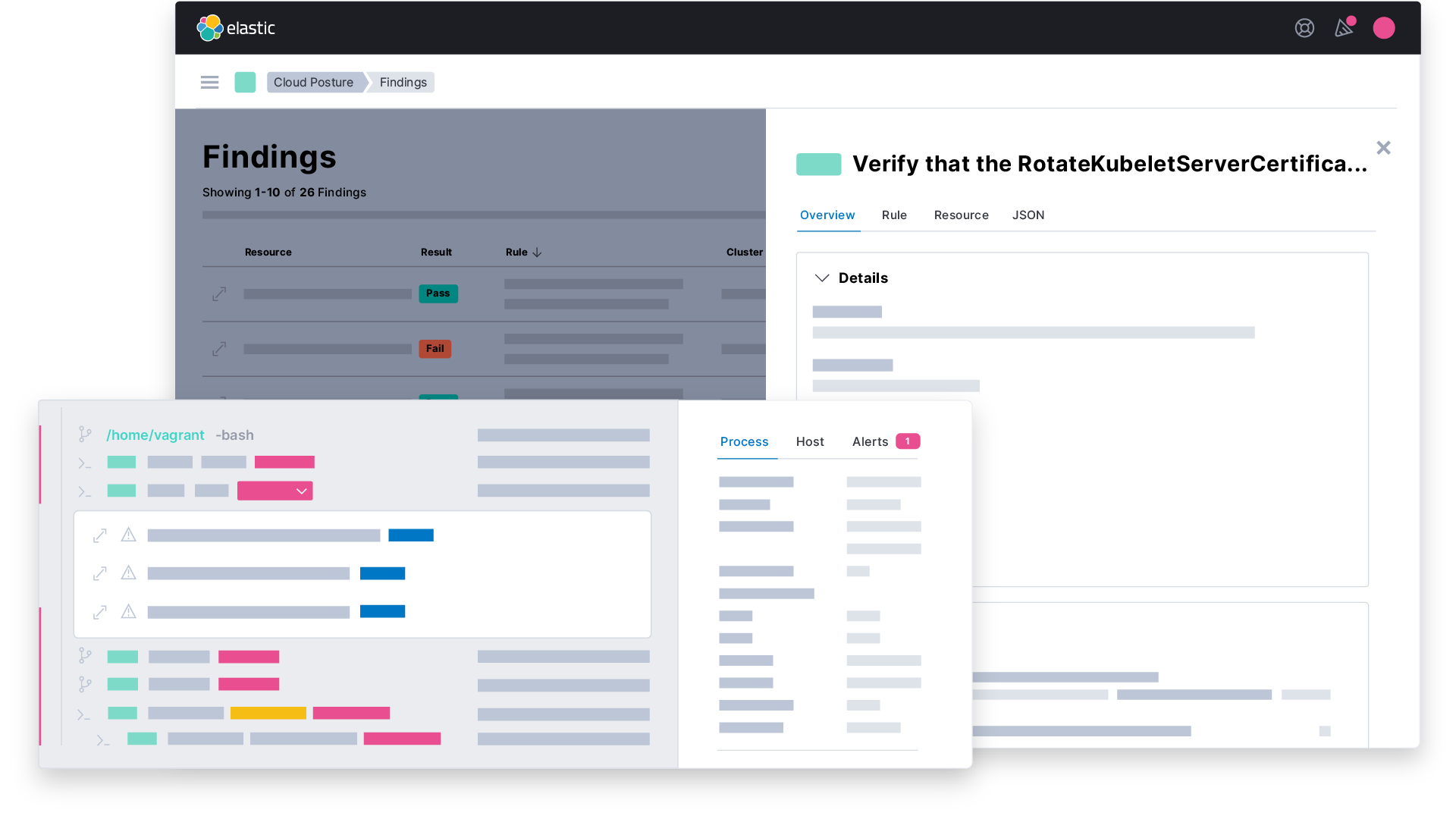

Seguridad del cloud

La seguridad del cloud es la práctica de proteger las tecnologías en el cloud de configuraciones erróneas y vulneraciones. La solución de seguridad en el cloud adecuada protegerá los despliegues en el cloud proporcionando una gran visibilidad de la postura en el cloud. Protegerá las cargas de trabajo en el cloud con capacidades de prevención, detección y respuesta, todo en una solución integrada.

Orquestación, automatización y respuesta de seguridad (SOAR)

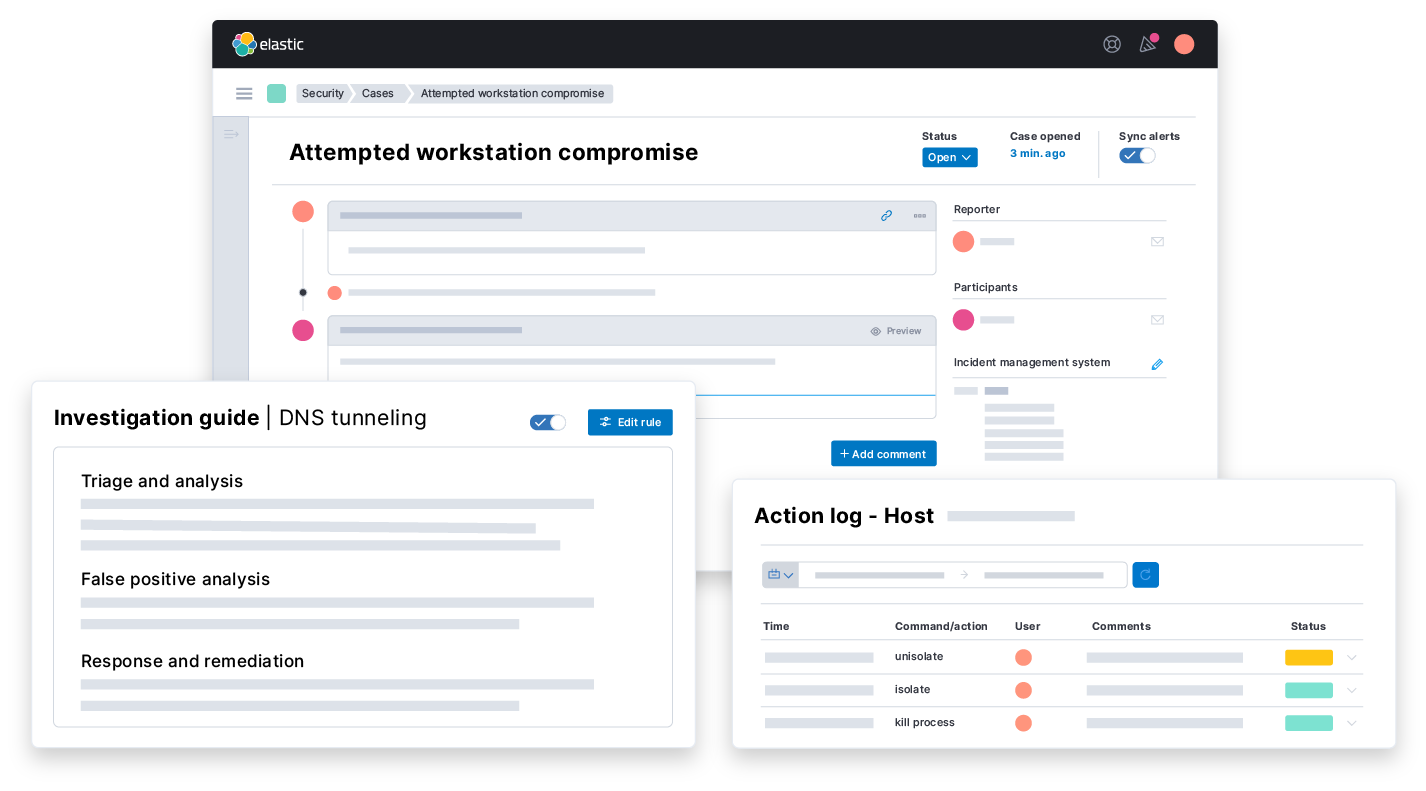

La orquestación, automatización y respuesta de seguridad (SOAR) permite a los equipos de seguridad estandarizar y optimizar la respuesta de su organización a los ciberataques y los incidentes.

Detección y respuesta extendidas (XDR)

XDR, o detección y respuesta extendidas, es una herramienta de ciberseguridad para la detección de amenazas y respuesta a ellas que recopila y correlaciona los datos de diferentes fuentes en todo el entorno de IT a fin de proporcionar un enfoque holístico coherente de los sistemas de operaciones de seguridad.

Seguridad de las aplicaciones

La seguridad de las aplicaciones es la práctica de proteger las aplicaciones, ya sea que se ejecuten en el cloud, en servidores locales o en dispositivos de clientes. La seguridad adecuada de apps garantiza que los datos dentro de las apps estén seguros y no sean robados.

Seguridad de red

La seguridad de red se enfoca en proteger la infraestructura de red del mal uso, desplegando tácticas y estrategias que incluyen firewalls, sistemas de prevención/detección de intrusiones, segmentación de red y VPN.

Inteligencia de amenazas

La inteligencia de amenazas ayuda a los equipos de seguridad a protegerse contra los ciberataques mediante el análisis de los datos recopilados para brindar información sobre la actividad, las tácticas y los objetivos de los atacantes.

Gestión de identidad y acceso

La gestión de identidad y acceso, comúnmente conocida como IAM, consiste en los marcos de trabajo y las tecnologías usadas para gestionar identidades digitales y acceso de usuarios, incluidas la autenticación de dos factores y multifactor, y la gestión de acceso privilegiado. Son particularmente efectivos en combinación con la confianza cero, un marco de trabajo de ciberseguridad que requiere que todos los usuarios se autentiquen para poder tener acceso a datos, aplicaciones y otros sistemas.

Tendencias futuras de la seguridad de datos

El mundo de la seguridad de datos está, por necesidad, en un estado constante de evolución, y los mejores equipos de IT no solo se mantienen un paso adelante de las amenazas y vulnerabilidades más recientes, sino que se mantienen informados sobre las tecnologías y tendencias emergentes en el campo. Con la proliferación de datos y la complejidad cada vez mayor de los sistemas que ayudan a crearlos, utilizarlos y almacenarlos (además de la rápida adopción del cloud y la cantidad sin precedentes de trabajadores que requieren acceso remoto), las amenazas a la seguridad de datos solo se multiplicarán.

Las organizaciones en todo el mundo están haciendo grandes inversiones en el futuro de la seguridad de datos. Estas son algunas tendencias importantes en la industria para tener en cuenta:

- Tendencias de autenticación

El uso de autenticación multifactor (MFA) solo continuará creciendo, y los usuarios deberán proporcionar varis formas de identificación para acceder a un sistema además de una contraseña, incluidos tokens de seguridad, huellas digitales y otros datos biométricos, como reconocimiento facial o escaneo del iris. - Tendencias de privilegios

El principio de privilegio mínimo (PoLP) limita el acceso de los usuarios solamente a los datos y sistemas necesarios para realizar las obligaciones laborales. Los privilegios innecesarios que podrían potencialmente explotar los ciberdelincuentes serán cada vez menos frecuentes, dado que las organizaciones limitan de forma efectiva el daño que puede provenir de cuentas comprometidas, amenazas internas y ataques de phishing y malware. - Tendencias de analíticas (inteligencia artificial)

La inteligencia artificial (AI) y el machine learning (ML) se encuentran a la vanguardia de las tendencias de analíticas en ciberseguridad, y los sistemas cada vez tienen más capacidad para detectar y prevenir amenazas, y detectar anomalías en tiempo real de forma automática. Las analíticas basadas en el comportamiento basadas en machine learning también pueden detectar actividad sospechosa de los usuarios. - Tendencias de seguridad en el cloud

A medida que más organizaciones migran sus datos y aplicaciones al cloud, garantizar la seguridad de los entornos en el cloud será primordial. Además de brokers de seguridad de acceso al cloud (CASB), una de las tecnologías emergentes es la plataforma de protección de aplicaciones nativas del cloud (CNAPP). La CNAPP brinda un conjunto integral de controles de seguridad para aplicaciones nativas del cloud, incluidas las aplicaciones basadas en contenedores y los microservicios; ayuda a las organizaciones a asegurar sus aplicaciones nativas del cloud proporcionando características como la protección del tiempo de ejecución, la gestión de vulnerabilidades y la gestión de cumplimiento. Elastic ofrece un enfoque integrado que combina analítica de seguridad con la CNAPP.

Protege los datos de tu organización con Elastic

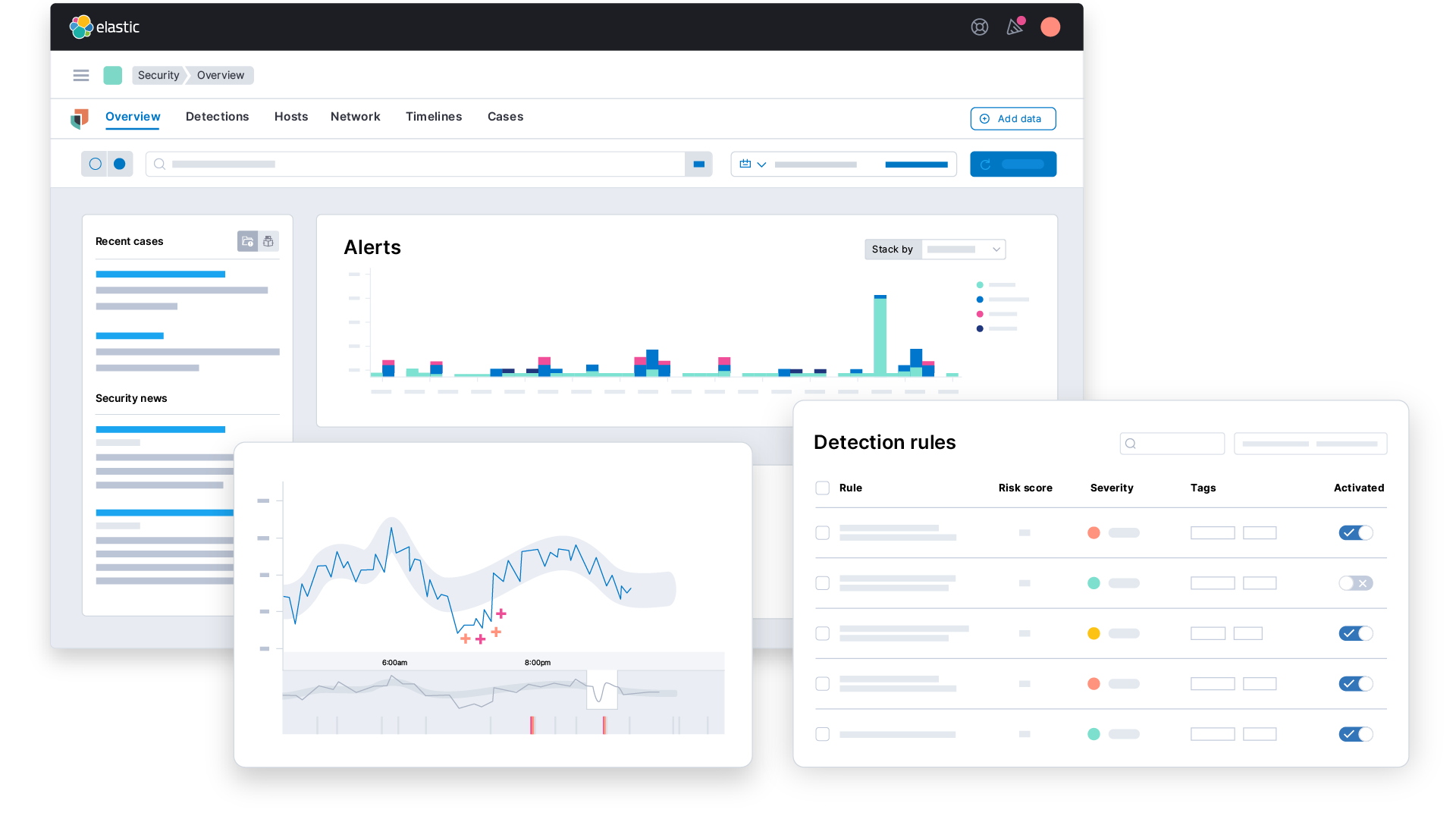

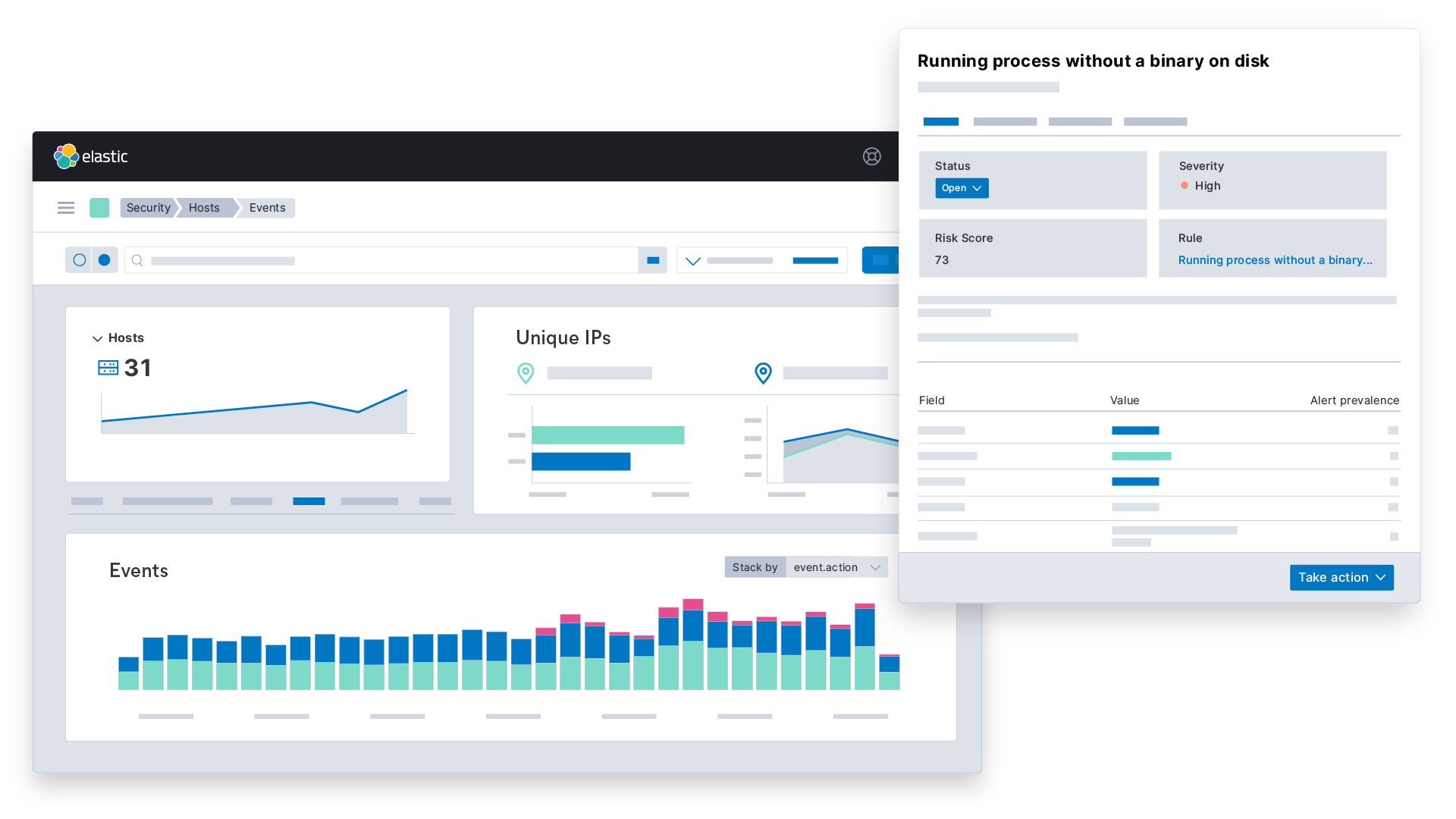

Elastic ofrece muchos de los casos de uso de seguridad antes mencionados dentro de una solución integrada unificada, lo que permite a los analistas de seguridad encargarse de tareas de ciberseguridad avanzadas en la misma interfaz. Nuestras capacidades de búsqueda empresarial avanzadas eliminan los puntos ciegos, lo que agrega una capa esencial de ciberseguridad. Y Elastic proporciona una vista de la pila completa de lo que sucede en tu red, de modo que puedas identificar y abordar las vulnerabilidades, rápido y a escala.

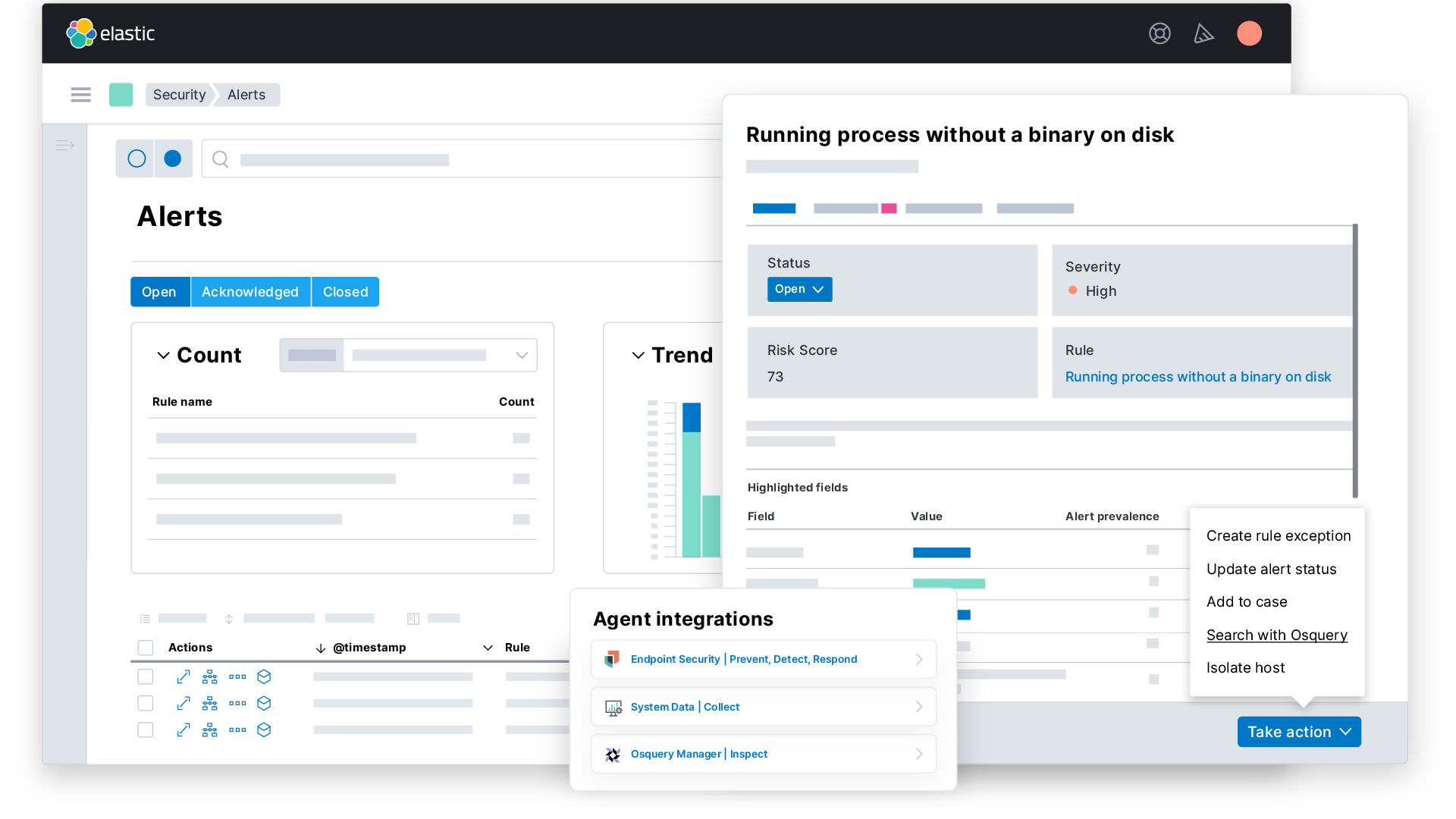

Ayudamos a las organizaciones a prevenir amenazas de seguridad de datos, detectarlas, investigarlas y responder a ellas, manteniendo a salvo tu información comercial y de clientes vital. Por supuesto, esto aplica a tus datos de Elasticsearch. Elastic Security puede ayudarte a hacer lo siguiente:

Proteger: detección automática de ransomware y malware, incluidas reglas prediseñadas y trabajos de ML prediseñados para los casos de uso de seguridad de datos. Características de seguridad para proteger la información y gestionar el acceso a recursos, incluido el control de acceso basado en roles.

Investigar: permitimos el monitoreo integral de la actividad dentro de tu entorno y la visibilidad profunda del host y el cloud, incluido el monitoreo de integridad de archivos.

Responder: responde más rápido con contexto completo y capacidades de búsqueda poderosas. Con Elastic, los analistas tienen todo lo que necesitan para ser más productivos y prevenir ataques que dañen la reputación. Y las acciones de respuesta automatizadas, como el aislamiento de hosts remotos, pone en cuarentena los ataques para evitar que ingresen a tu red.

Elastic Security es una solución de seguridad integrada que brinda visibilidad ilimitada, tiempos de investigación más breves, protecciones listas para usar, flujos de trabajo personalizables para analistas, información contextual profunda y un modelo de adopción de pago a medida que creces.

Mantente un paso adelante de las amenazas de seguridad de datos y prueba Elastic Security de forma gratuita.

Recursos de seguridad de datos

- Elasticsearch security: Best practices to keep your data safe (Seguridad de Elasticseach: mejores prácticas para mantener los datos seguros)

- Guía de Elastic APM: seguridad de datos

- La confianza del cliente se basa en la creación de sistemas de IT escalables

- Cybersecurity is a data challenge, and better search technology is key to improving visibility and action (La ciberseguridad es un desafío de datos, y una mejor tecnología de búsqueda es clave para mejorar la visibilidad y la acción)

- Elasticsearch security: Best practices to keep your data safe (Seguridad de Elasticseach: mejores prácticas para mantener los datos seguros)

Notas al pie

1"T-Mobile Reaches $500 Million Settlement in Huge 2021 Data Breach" (T-Mobile llega a un acuerdo por USD 500 millones por la gran filtración de datos de 2021) New York Times, 22 de julio de 2022