Categoría

Ciencia de la detección

4 de marzo de 2025

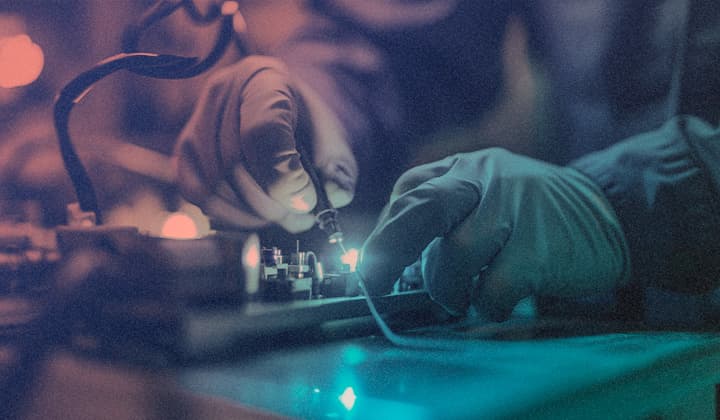

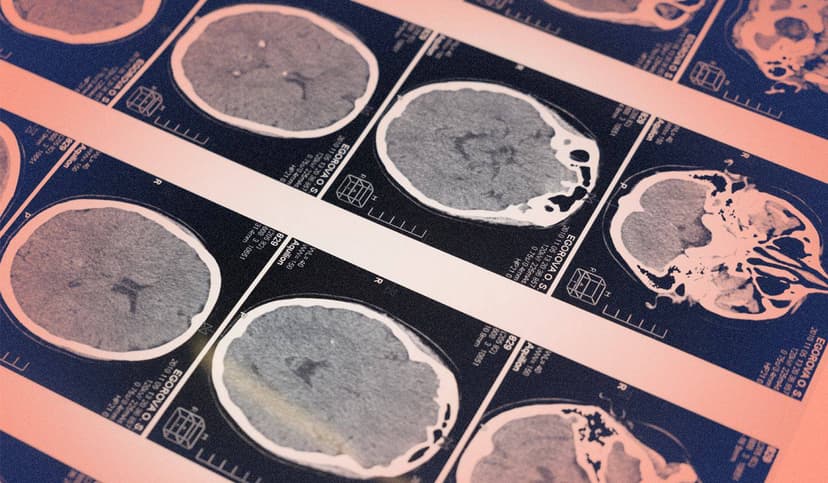

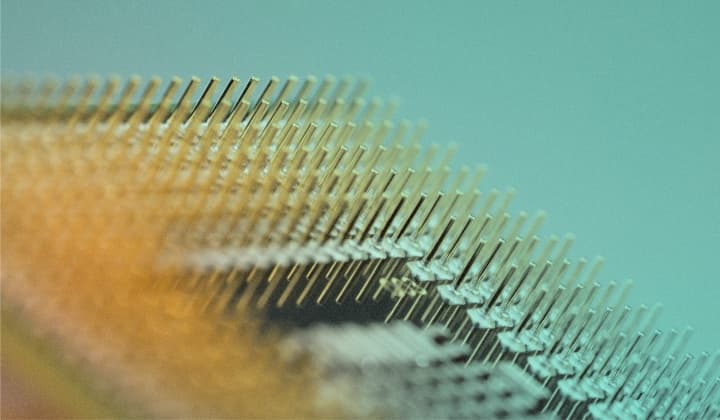

Detección de keyloggers basados en teclas de acceso rápido usando una estructura de datos del kernel no documentada

En este artículo, exploramos qué son los keyloggers basados en teclas de acceso rápido y cómo detectarlos. Específicamente, explicamos cómo estos keyloggers interceptan las pulsaciones de teclas y, luego, presentamos una técnica de detección que aprovecha una tabla de teclas de acceso rápido no documentada en el espacio del kernel.

未公開のカーネルデータ構造を使ったホットキー型キーロガーの検知

本記事では、ホットキー型キーロガーとは何かについてと、その検知方法について紹介します。具体的には、ホットキー型キーロガーがどのようにしてキー入力を盗み取るのかを解説した後、カーネルレベルに存在する未公開(Undocumented)のホットキーテーブルを活用した検知手法について説明します。

Ingeniería de detección en Linux: una continuación sobre los mecanismos de persistencia

This document continues the exploration of Linux detection engineering, emphasizing advancements in monitoring persistence mechanisms. By building on past practices and insights, it provides a roadmap for improving detection strategies in complex environments.

Elastic releases the Detection Engineering Behavior Maturity Model

Using this maturity model, security teams can make structured, measurable, and iteritive improvements to their detection engineering teams..

Ingeniería de detección de Linux: una secuela sobre mecanismos de persistencia

In this final part of this Linux persistence series, we'll continue exploring persistence mechanisms on Linux systems, focusing on more advanced techniques and how to detect them.

Linux Detection Engineering - A primer on persistence mechanisms

In this second part of the Linux Detection Engineering series, we map multiple Linux persistence mechanisms to the MITRE ATT&CK framework, explain how they work, and how to detect them.

Now in beta: New Detection as Code capabilities

情報窃取から端末を守る

本記事ではElastic Securityにおいて、エンドポイント保護を担っているElastic Defendに今年(バージョン8.12より)新たに追加された、キーロガーおよびキーロギング検出機能について紹介します。

Proteger sus dispositivos contra el robo de información

En este artículo, presentaremos las características de keylogger y detección de keylogging agregadas este año a Elastic Defend (a partir de la versión 8.12), que es responsable de la protección de endpoints en Elastic Security.

Elastic hace progresar la seguridad de LLM con campos e integraciones estandarizados

Descubre los últimos avances de Elastic en seguridad de LLM, centrados en integraciones de campo estandarizadas y capacidades de detección mejoradas. Descubre cómo la adopción de estos estándares puede proteger tus sistemas.

Incorporación de la seguridad en flujos de trabajo de LLM: el enfoque proactivo de Elastic

Sumérgete en la exploración de Elastic sobre la incorporación de seguridad directamente en los modelos de lenguaje grandes (LLM). Descubre nuestras estrategias para detectar y mitigar varias de las principales vulnerabilidades de OWASP en aplicaciones de LLM, lo que garantiza aplicaciones impulsadas por IA más seguras y protegidas.

Linux detection engineering with Auditd

In this article, learn more about using Auditd and Auditd Manager for detection engineering.

Acelerar el proceso de detección de Elastic con los LLM

Obtén más información sobre cómo Elastic Security Labs se ha enfocado en acelerar nuestros flujos de trabajo de ingeniería de detección al aprovechar más capacidades de la IA generativa.

Uso de LLM y ESRE para encontrar sesiones de usuario similares

En nuestro artículo anterior, analizamos el uso del modelo de lenguaje grande (LLM) de GPT-4 para condensar las sesiones de usuario de Linux. En el contexto del mismo experimento, dedicamos un tiempo a examinar las sesiones que compartían similitudes. Posteriormente, estas sesiones similares pueden ayudar a los analistas a identificar actividades sospechosas relacionadas.

Descorrer la cortina con pilas de llamadas

En este artículo, le mostraremos cómo contextualizamos las reglas y los eventos, y cómo puede aprovechar las pilas de llamadas para comprender mejor las alertas que encuentre en su entorno.

Uso de LLM para resumir sesiones de usuario

En esta publicación, hablaremos sobre las lecciones aprendidas y los puntos clave de nuestros experimentos con GPT-4 para resumir las sesiones de usuario.

Entre la maleza: cómo ejecutamos Detonate

Analiza la implementación técnica del sistema Detonate, incluida la creación de sandbox, la tecnología de soporte, la recopilación de telemetría y cómo hacer explotar cosas.

Detecta la actividad del algoritmo de generación de dominios (DGA) con la nueva integración de Kibana

Agregamos un paquete de detección de DGA a la aplicación Integraciones en Kibana. Con un solo clic, puede instalar y empezar a usar el modelo DGA y los activos asociados, incluidas las configuraciones de canalización de ingesta, los trabajos de detección de anomalías y las reglas de detección.

Exploring Windows UAC Bypasses: Techniques and Detection Strategies

In this research article, we will take a look at a collection of UAC bypasses, investigate some of the key primitives they depend on, and explore detection opportunities.

Clic, clic... ¡bum! Automatizar las pruebas de protección con Detonate

Para automatizar este proceso y probar nuestras protecciones a escala, creamos Detonate, un sistema que usan los ingenieros de investigación de seguridad para medir la eficacia de nuestra solución Elastic Security de manera automatizada.

Explorando el futuro de la seguridad con ChatGPT

Recientemente, OpenAI anunció API para que los ingenieros integren los modelos de ChatGPT y Whisper en sus aplicaciones y productos. Durante algún tiempo, los ingenieros podían usar las llamadas a la API REST para modelos más antiguos y, de lo contrario, usar la interfaz de ChatGPT a través de su sitio web.

Búsqueda de bibliotecas de Windows sospechosas para la ejecución y la evasión de la defensa

Obtenga más información sobre cómo detectar amenazas mediante la búsqueda de eventos de carga de DLL, una forma de revelar la presencia de malware conocido y desconocido en datos de eventos de proceso ruidosos.

Automating the Security Protections rapid response to malware

See how we’ve been improving the processes that allow us to make updates quickly in response to new information and propagate those protections to our users, with the help of machine learning models.

Detect Credential Access with Elastic Security

Elastic Endpoint Security provides events that enable defenders with visibility on techniques and procedures which are commonly leveraged to access sensitive files and registry objects.

Detecting Living-off-the-land attacks with new Elastic Integration

We added a Living off the land (LotL) detection package to the Integrations app in Kibana. In a single click, you can install and start using the ProblemChild model and associated assets including anomaly detection configurations and detection rules.

Hunting for Lateral Movement using Event Query Language

Elastic Event Query Language (EQL) correlation capabilities enable practitioners to capture complex behavior for adversary Lateral Movement techniques. Learn how to detect a variety of such techniques in this blog post.

Identifying beaconing malware using Elastic

In this blog, we walk users through identifying beaconing malware in their environment using our beaconing identification framework.

Ingesting threat data with the Threat Intel Filebeat module

Tutorial that walks through setting up Filebeat to push threat intelligence feeds into your Elastic Stack.

Stopping Vulnerable Driver Attacks

This post includes a primer on kernel mode attacks, along with Elastic’s recommendations for securing users from kernel attacks leveraging vulnerable drivers.

The Elastic Container Project for Security Research

The Elastic Container Project provides a single shell script that will allow you to stand up and manage an entire Elastic Stack using Docker. This open source project enables rapid deployment for testing use cases.