Palo Alto Networks und Elastic

Richten Sie das Ingestieren wichtiger Daten ein, damit sie unternehmensweit analysiert werden können.

Lösungsübersicht

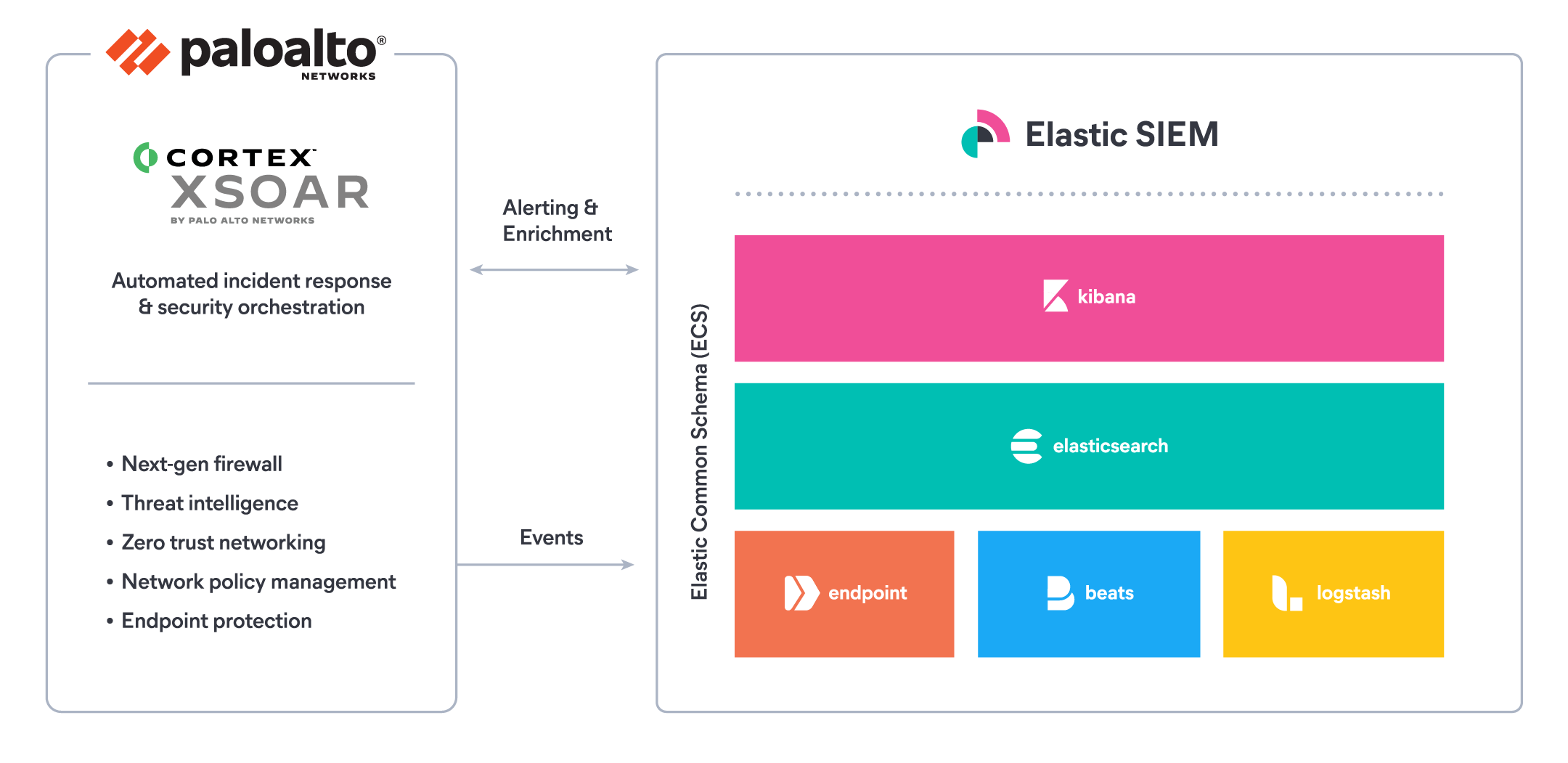

Palo Alto Networks und Elastic bieten eine integrierte Lösung für eine effektive Bedrohungserkennung praktisch in Echtzeit, interaktive Triage und Incident-Untersuchung sowie automatisierte Abwehr. Mit dieser kombinierten Lösung können sich Organisationen vor Angriffen schützen, die zu Datenpannen und anderen Verlusten oder Schäden führen können.

Elastic SIEM nutzt die Geschwindigkeit, Skalierbarkeit und Relevanz von Elasticsearch und bietet eine kuratierte Datenintegration mit Logs von Palo Alto Networks, um Suche, Analyse und Korrelation über unterschiedliche Datenquellen hinweg bereitzustellen. Mit Elastic SIEM erhalten Analysten einen interaktiven Arbeitsbereich und können verdächtige Aktivitäten schnell identifizieren, sämtliche Datenquellen untersuchen und Beweise im Zusammenhang mit Incidents sammeln.

Mit den bidirektionalen Integrationen zwischen Cortex XSOAR und Elasticsearch können Sicherheitsteams ihre Abwehrmaßnahmen in vordefinierten Playbooks automatisieren und orchestrieren, um die Abwehr und Behebung von Incidents zu vereinfachen und zu standardisieren und um das Lifecycle-Management von Incidents zu optimieren.

Wichtige Funktionen

Palo Alto Networks und Elastic unterstützen Sicherheitsteams in der aktuellen, komplexen Bedrohungslandschaft mit einer integrierten Lösung, die sich bereits in umfangreichen Security-Analytics-Installationen in aller Welt bewährt hat. Diese Kombination bietet folgende Möglichkeiten:

- Logs aus der Palo Alto Networks PAN-OS Firewall – normalisiert mit dem Elastic Common Schema-Format – über das vorab erstellte Filebeat Palo Alto Networks-Moduls in Elastic SIEM ingestieren

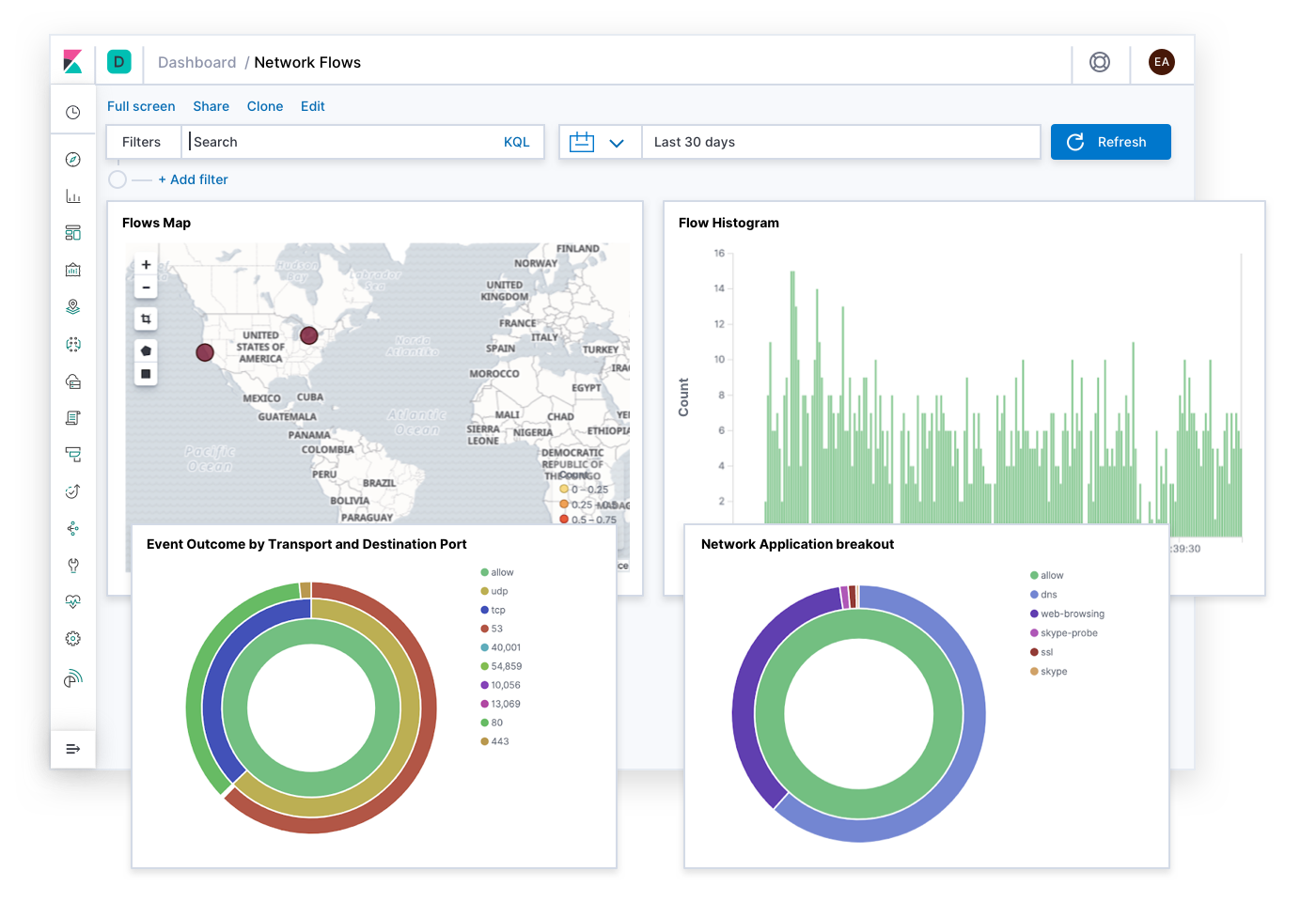

- Logs von Palo Alto Networks in Kibana visualisieren, durchsuchen und mit anderen sicherheitsrelevanten Informationen korrelieren. Elastic SIEM bietet Dashboards, Wärmekarten, geografische Karten und Infografik-Anzeigen für automatisches Threat Hunting und automatisierte Erkennung.

- Alerting- und Machine-Learning-Funktionen von Elastic anwenden, um die Bedrohungserkennung über verschiedene Datenquellen hinweg zu automatisieren, Falschmeldungen zu reduzieren, Analysten und Experten beim Priorisieren zu unterstützen und die Alarmmüdigkeit zu reduzieren

- Elastic SIEM-Erkennungswarnungen können Cortex XSOAR-Playbooks auslösen, um Abwehraktionen über den gesamten Produkt-Stack hinweg in einem einzigen Workflow zu orchestrieren.

Anwendungsfälle

Elastic und Palo Alto Networks arbeiten zusammen, um wichtige Anwendungsfälle abzudecken.

Insiderbedrohungen und Zero Trust: Das Zero-Trust-Modell sollte als Fundament für den operativen Betrieb dienen. Da jedes Netzwerk seine Eigenheiten hat, ist es wichtig, diese Zero-Trust-Kontrollen an den richtigen Orten einzusetzen. Elastic kann Logs und Netflows sammeln, Baselines erstellen und identifizieren, an welchen Stellen Zero-Trust-Richtlinien besonders effektiv wären. Die Machine-Learning-Funktionen von Elastic identifizieren Anomalien und lösen Warnungen aus, mit denen Administratoren anschließend Aktionen (wie etwa Firewallrichtlinien) in Demisto automatisieren können.

Threat Intelligence: Mit den herausragenden Threat-Intelligence-Tools von Palo Alto Networks können Sie Bedrohungen für das Netzwerk identifizieren, und mit Elastic können Sie diese Tools mühelos integrieren und in Echtzeit nutzbar machen. Mit Minemeld ingestierte Feeds können beispielsweise AutoFocus-Tags enthalten, die kontinuierlich in Elastic SIEM ingestiert werden, um sie praktisch in Echtzeit für Such-, Kategorisierungs- und Zuweisungsfunktionen in Analysetools verfügbar zu machen.

IoT und SCADA: Sensorfeeds von allen Arten von Geräten können zu Analyse- und Berichterstellungszwecken in Elastic ingestiert werden. Mit Machine Learning identifizierte Anomalien können Warnungen an Demisto senden, um sofort Aktionen auszulösen und fehlerhafte Geräte zu isolieren oder zu steuern. Experten können Analysen aus dem Zingbox IoT-Sicherheitsdienst mit anderen Datenquellen des Unternehmens korrelieren, um Bewertungen zu validieren und sogar Abwehrmaßnahmen wie Segmentierung oder Quarantäne automatisieren.

NetOps und SIEM: Netzwerkdaten sind einer der wichtigsten Informations-Feeds, mit denen Cybersicherheitsteams die Verhaltensweisen von Bedrohungen überwachen und identifizieren. In Kombination mit anderen Indikatoren sind diese Daten sogar noch aussagekräftiger. Mit dem Elastic Common Schema könne Sie differenzierte Netzwerk-Feeds aus Palo Alto Networks NGFW automatisch normalisieren und praktisch in Echtzeit ingestieren. Nach dem Indexieren können die Daten mit anderen Datenquellen korreliert und automatisch mit Tools wie unbeaufsichtigtem Machine Learning analysiert werden, um Einblicke zu liefern und Maßnahmen zu priorisieren.

Automatisierte Reaktion und Orchestrierung: Mit mehr als 300 integrierten fortlaufend erweiterten Anbieter-Playbooks ist Cortex XSOAR eine leistungsstarke Plattform zum Automatisieren von Aktionen in Umgebungen mit mehreren Anbietern. Die in Elastic generierten Datenanalysen und Einblicke können für automatische Operationen per Push an Cortex XSOAR übertrage werden, und Cortex XSOAR kann Elastic nutzen, um in Echtzeit auf Daten zuzugreifen und diese zu aggregieren.

Mehr erfahren

Wenn leistungsstarke Technologien wie Elastic und Palo Alto Networks zusammenarbeiten, potenzieren sich die Kräfte. Sehen Sie sich die folgenden technischen Ressourcen an oder wenden Sie sich an das Ihr lokales Elastic-Team, um mehr zu erfahren.

- Dokumentation für das Filebeat-Modul zum Ingestieren von Daten in Elasticsearch

- Webinar zum Migrieren von Daten zum Elastic Common Schema (ECS)

- Wenden Sie sich an Elastic, um mehr über diese Integration zu erfahren.